Архив группы помощи в самостоятельном восстановлении данных, консультируют специалисты из различных профильных компаний.

Первоначально эта группа создавалась для консультаций у специалистов R.LAB, но после того, как к обсуждениям стали подключаться наши коллеги из других организаций, было решено сделать группу общей.

Если хотите присоединиться к данному обсуждению — перейдите по ссылке (@recoveryhelp).

Задать вопросы непосредственно специалистам R.LAB можно на нашем форуме или через телеграмм-бота @rlabsupportbot.

❯ да там есть защита по подписи

ключи генеряться на заводе

❯ у меня есть мысли насчет мобильной форензики через jtag. но у меня мало знаний конкретно по аппаратной части ссдшек)

ну раз ты классно умеешь jtag то openocd тебе в руки

Но я говорю что как только пошли шифрованніе прошивки я даже не совался тк посчитал просто тратой времени

значит самый одновременно реальный и нереальный вариант - это jtag. реальный это потому что на плате наверняка есть выходы для jtag и сама память реализована в чипе. нереальный потому что наверняка спецификаций по плате не будет и надо будет создавать все скрипты с нуля и реверсить бинарную часть

❯ значит самый одновременно реальный и нереальный вариант - это jtag. реальный это потому что на плате наверняка есть выходы для jtag и сама память реализована в чипе. нереальный потому что наверняка спецификаций по плате не будет и надо будет создавать все скрипты с нуля и реверсить бинарную часть

так это для любого носителя в этом то и интерес , чет я мало для чего находил спецификацию основной источник информации обновы прошивок и дамп пзу что 20 лет назад , что сейчас сейчас чуть посложнее архитектура но больше доступной инфы и помощи сообществ

❯ ну раз ты классно умеешь jtag то openocd тебе в руки

скорее просто мысли) хоть кое-что и умею)) интересно опыт тех кто уже шел по этому пути. должны же такие быть

мне это все интересно по линии мобильной форензики. но с учетом что одни и те же соки сейчас пихают всюду - актуально и для остального

❯ так это для любого носителя в этом то и интерес , чет я мало для чего находил спецификацию основной источник информации обновы прошивок и дамп пзу что 20 лет назад , что сейчас сейчас чуть посложнее архитектура но больше доступной инфы и помощи сообществ

это если можно сделать дамп пзу. а его как раз просто так не сделать. будет дамп - достать ключи дело техники

Ну есть одна мысль воспользуйся осликом с анализатором когда будешь jtag искать и пробуй перехватить ресет чтобы не остановиться на этом этапе , и можешь для начала пробовать на ссд с незашифрованным лоадером например с любым который поддерживает ася и попробуй повтроить их путь

❯ это если можно сделать дамп пзу. а его как раз просто так не сделать. будет дамп - достать ключи дело техники

я на самсе к сожалению знаю только как записать или сбросить

❯ я на самсе к сожалению знаю только как записать или сбросить

так вот и проблема в том что через jtag надо попытаться как раз сдампить оперативку: дамп всего остального ничего не даст. но успешных атак на оперативку через jtag я еще не видел

❯ Ну я к сожалению на столько туп что криптованные прошивки реверсить не могу вот и извращаюсь

я свое мнение по этому поводу уже писал

❯ я свое мнение по этому поводу уже писал

ну кажется мы свое отписали) дальше уже черед более именитых ребят))

❯ На самсамх с момента как лоадер стал шифрованным основной метод это ремонт , ну ладно еще можно чип памяти подкинуть и надеяться что нужная инфа при этом осталась и не сильно повреждена

Решил переспросить а не имел ли ты в виду при исправном контроллере просто иметь донорскую память, считывать и записывать на нее программатором с испорченных и припаивать донорские вместо них? Ведь какой смысл во всей этой возне с ключами если сама память вдруг намертво испорчена. А так делается копирование и дальше отдается на откуп работающему контроллеру. Что-то сразу не подумал об этом очевидном варианте. В принципе и для мобилок тоже подходит. Зациклился на проблемке когда сама память рабочая и надо восстановить перезаписанные или удаленные файлы. Но это уже совершенно другой случай как и обход пароля

❯ Тем же что и в телефонах. Безопасность, забота о данных пользователя, типа.

кстати встретил такую статью https://vtechinsider.com/how-to-reset-samsung-ssd-password/ это ведь некомпетентный бред про возможность доступа к запароленным данным просто через сброс?

Может по опыту подскажете какие-то неплохие ссд с достаточно большим лимитом перезаписи, которые можно найти в продаже и в которых по дефолту отключено аппаратное шифрование?

Не проще ли начать делать бэкапы?

❯ Может по опыту подскажете какие-то неплохие ссд с достаточно большим лимитом перезаписи, которые можно найти в продаже и в которых по дефолту отключено аппаратное шифрование?

Я не знаю таких извращенцев, кто занимался бы тем, что тестировал бы все это. Как говорится в анекдоте - "фантастика на втором этаже"

❯ Не проще ли начать делать бэкапы?

И бэкапы бэкапов и так далее) Бэкапы тоже будут, но хочется понять есть ли вообще нормальные варианты не в формате гробов инфы ))

❯ И бэкапы бэкапов и так далее) Бэкапы тоже будут, но хочется понять есть ли вообще нормальные варианты не в формате гробов инфы ))

Ну, дык здесь чат реаниматологов и гробовщиков, т.е.когда боржом уже пить поздно.

❯ Ну, дык здесь чат реаниматологов и гробовщиков, т.е.когда боржом уже пить поздно.

Уверен что есть и те, кто задумывался о том как минимизировать клиентов реанимаций и кладбищ) Кроме бэкапов

Накупить все что есть из ссд в продаже, и сидеть тестить? Годами.

Берите что-то серверное, с сас интерфейсом.

❯ Берите что-то серверное, с сас интерфейсом.

❯ Накупить все что есть из ссд в продаже, и сидеть тестить? Годами.

Наверняка тут у людей прошли тысячи или даже десятки тысяч дисков, и есть понимание нужных внутряков

❯

А там для сатовского разъема есть переходник?

Это из области NVMe, есть переходник с U.2 в PCIe.

❯ Наверняка тут у людей прошли тысячи или даже десятки тысяч дисков, и есть понимание нужных внутряков

SLC память в ssd если найдете, вот ее и берите). Я пока видел на очень мелкие обьемы такие. Откройте nix.ru , там можно в настройках поиска подбор по параметрам количества циклов перезаписи полным обьемом и не только делать... но только это все равно относительная надежность если без бэкапов на харды.

❯ SLC память в ssd если найдете, вот ее и берите). Я пока видел на очень мелкие обьемы такие. Откройте nix.ru , там можно в настройках поиска подбор по параметрам количества циклов перезаписи полным обьемом и не только делать... но только это все равно относительная надежность если без бэкапов на харды.

Понял, спасибо. Т.е. в целом все варианты надежного использования заточены на ссд + хард такого же объема для резервирования?

У нас есть догма: Все ссд диски одинаково плохие!

❯ У нас есть догма: Все ссд диски одинаково плохие!

ссд стоит убрать ))

❯ ссд стоит убрать ))

Угу. Это уже версия для этой конкретной темы)))))

❯ Угу. Это уже версия для этой конкретной темы)))))

Не я кто му что все носители одинаково плохие , иначе мы б не имели работы

❯ ссд стоит убрать ))

Не уверен) У меня сколько десятилетий жесткие просто так не мрут: только когда сам виноват типа падения со стола или ноута. А вот флешевые и твердотельные переход в ридонли обычное дело под нагрузками, даже в андроидах.

❯ Понял, спасибо. Т.е. в целом все варианты надежного использования заточены на ссд + хард такого же объема для резервирования?

Ну связи с обьемами тут нет. ) и с количеством резервных дисков. Надежность достигается избыточностью и своевременноц заменой на новое железо до выхода его из строя. Ну и SMR диски не берите... это вообще зло.

❯ Ну связи с обьемами тут нет. ) и с количеством резервных дисков. Надежность достигается избыточностью и своевременноц заменой на новое железо до выхода его из строя. Ну и SMR диски не берите... это вообще зло.

О, тоже любимая тема. Так других ведь почти нет в продаже) Найти PMR диск в продаже тем более терабайтовый еще та задачка

❯ Наверняка тут у людей прошли тысячи или даже десятки тысяч дисков, и есть понимание нужных внутряков

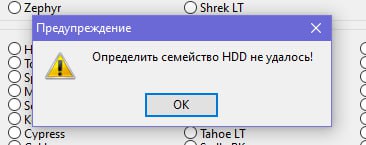

смотри мне сейчас клиентка приесла диск для копирования данных я его подключаю и вижу сообщение , что мой опыт может сказать по тому на сколько хороший это диск мой опыт говорит только одно о новый диск нужно снять и разлочить прошивку , слить блинварь и все это посмотреть , потом сделать пакет и попробовать прогнать арко и что я делаю говорю клиентке купить таой еще и для меня и с меня ей будет скидка Каой вывод делает клиентка , что это очень хороший доск но я просто не хочу ей это говорить

❯ О, тоже любимая тема. Так других ведь почти нет в продаже) Найти PMR диск в продаже тем более терабайтовый еще та задачка

Я вот перешел на DC HC серию. Из всего что есть помоему лучшие. Почти все не smr.

❯ смотри мне сейчас клиентка приесла диск для копирования данных я его подключаю и вижу сообщение , что мой опыт может сказать по тому на сколько хороший это диск мой опыт говорит только одно о новый диск нужно снять и разлочить прошивку , слить блинварь и все это посмотреть , потом сделать пакет и попробовать прогнать арко и что я делаю говорю клиентке купить таой еще и для меня и с меня ей будет скидка Каой вывод делает клиентка , что это очень хороший доск но я просто не хочу ей это говорить

Хорошо устроился если тебе сами клиенты покупают доноров)

❯ Я вот перешел на DC HC серию. Из всего что есть помоему лучшие. Почти все не smr.

от WD?